Gerade bei Digitalisierungsvorhaben stehen oft Technik und Software im Vordergrund. Doch für eine erfolgreiche Umsetzung reicht dies nicht aus. In unseren Leitlinien zur Digitalisierung und in unserem Beratungsansatz stellen wir wichtige Eckpunkte vor, die entscheidend für den Erfolg sind.

Und hier spielt der Mensch mit seinen Interessen, Werten und Fähigkeiten eine zentrale Rolle.

Wir unterstützen den Code of Good Practice für Digitalisierungsberatung und -Coaching gemeinwohlorientierter Organisationen und die darin genannten Prinzipien.

Denn diese Prinzipien spiegeln sich auch in unserem Beratungsansatz, in unseren Leitlinien zur Digitalisierung sowie in unserem Selbstverständnis wieder.

Beispiele für unser Engagement:

Vereint für ukrainische Geflüchtete: Wir unterstützen die Stadt Rottenburg am Neckar beim Management der Aufgaben bezogen auf die Koordination und Vermittlung von Übersetzer*innen und Dolmetscher*innen mittels einer Kommunikationsplattform.

ILTIS im Kommunalen Entwicklungsbeirat der Stadt Rottenburg: Wir freuen uns, neben dem pro bono-Engagement für die Betreuung ukrainischer Geflüchteter unserer Stadt, uns auch für den Zusammenhalt der Gesellschaft in Rottenburg einsetzen zu können – gerade vor dem Hintergrund der aktuellen Herausforderungen. Es macht großen Spaß und ist vor allem sehr motivierend, unserem Slogan „Damit aus Strategien Handeln“ wird auch im Thema Kommunaler Entwicklungsbeirat (KEB) gerecht zu werden.

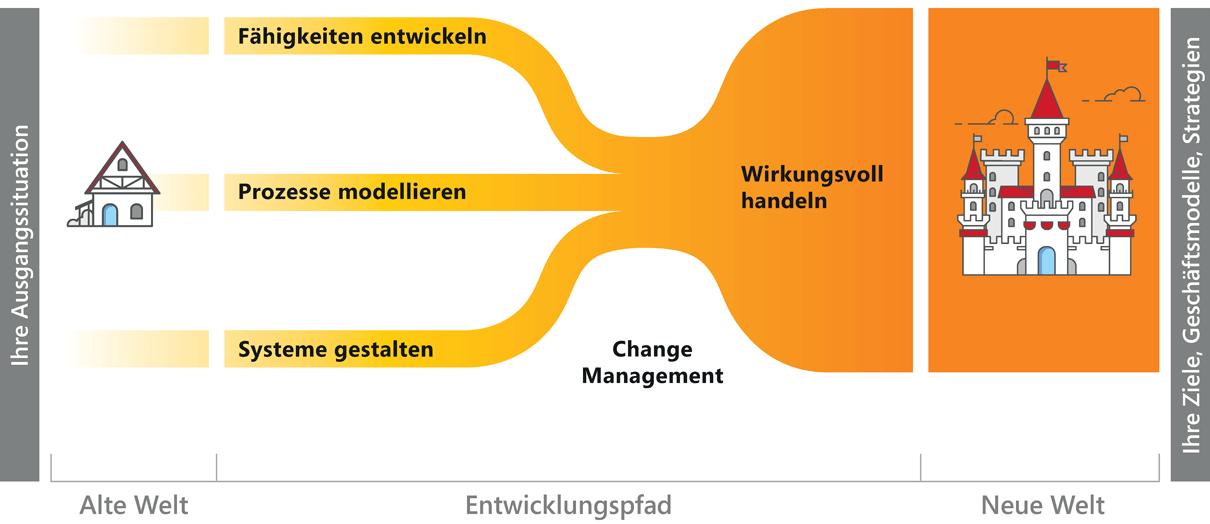

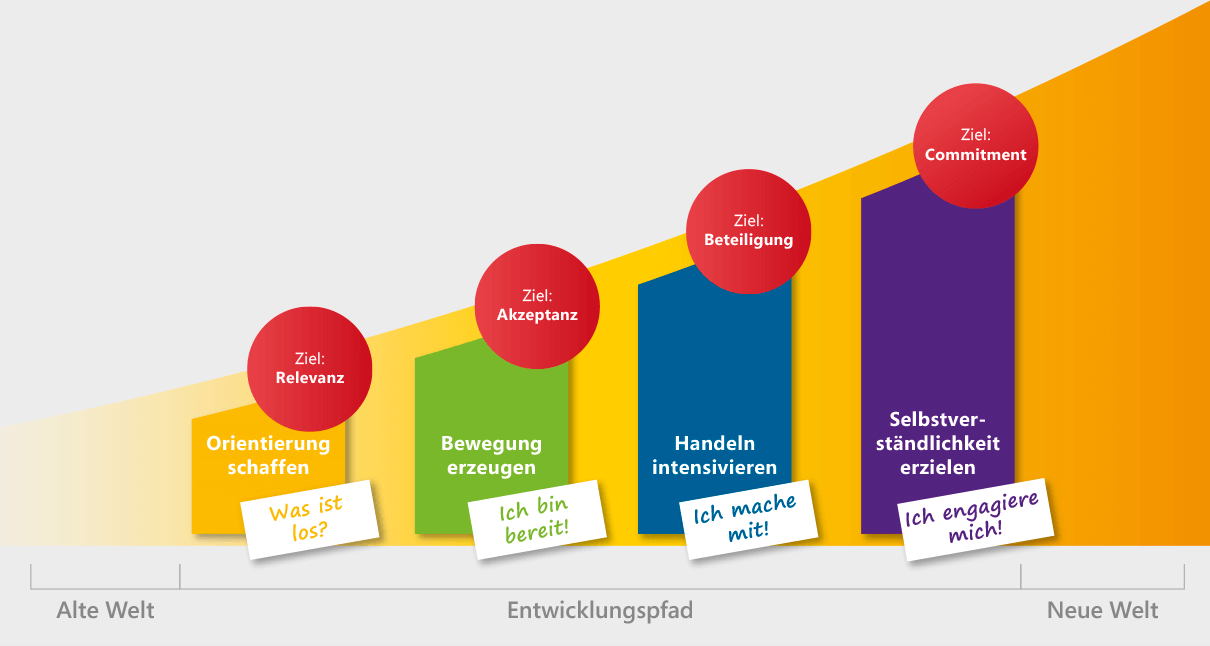

Fähigkeiten, Prozesse und Systeme zusammenbringen – und dabei immer den Menschen im Mittelpunkt behalten: Es ist unsere Überzeugung, dass nur so ein Wandel gelingt und wirkungsvolles Handeln entsteht. Einblicke in unser Vorgehen bei unseren Kunden finden Sie in unseren Blog-Beiträgen.